UC浏览器中未修补的URL欺骗漏洞使600M用户暴露于网络钓鱼攻击

时间 : 2019-05-09 编辑 : DNS智能解析专家 来源 : DNS.COM

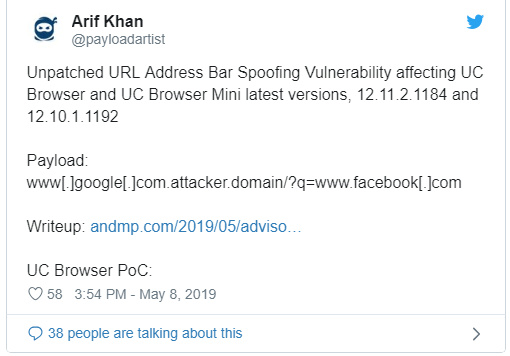

最新版本的安卓应用程序UC浏览器和UC浏览器迷你版已超过6亿次安装,安全研究员Arif Khan解释了这个漏洞,并向此应用程序的安全团队报告了这些攻击 。

URL欺骗攻击基于攻击者更改Web浏览器地址栏中显示的URL的能力,以诱使其目标认为加载的网站由受信任方控制。但是,就像Khan在用于Android的UC浏览器应用程序中发现的地址栏欺骗漏洞一样,该网站实际上是由攻击背后的恶意行为者控制的。

不知情的目标用户可以被引导到他们控制的领域,并将其伪装成备受瞩目的网站,允许潜在的攻击者使用网络钓鱼登录页面窃取受害者的信息,或通过恶意广告活动将恶意软件放置在他们的计算机上。

URL欺骗问题

“URL地址栏欺骗是最糟糕的网络钓鱼攻击。因为这是识别用户访问网站的唯一方法。”Khan说。

正如研究人员在其咨询报告中所说,UC浏览器和UC浏览器迷版你使潜在的攻击者可以“伪装他的网络钓鱼域名作为目标网站。例如,域名blogspot.com可以假装成facebook.com ,只需让用户访问www [.] google [.] com [.] blogspot.com [/?q =] www.facebook.com。“

“发生这种情况主要是因为某些移动浏览器使用了错误的正则表达式检查。当用户在Google等搜索引擎上搜索某些内容时,他们正试图通过仅显示搜索字词来增强用户用户体验。”Khan说。

根据研究人员的说法“基本上,他们只检查用户访问的URL是否以www [.] google [.] com开头,因此攻击者可以利用剥离主机和欺骗URL地址栏来绕过此正则表达式检查。”

为避免暴露用户,这两个应用程序的开发人员应该省略UX“改进”功能,并在所有情况下显示真实域名“如果他们无法编写好的正则表达式,或者有效保护此功能”。

值得一提的是Khan发现“一些旧版本和其他版本的UC浏览器仍然不容易受到攻击,这是否表明是否是在某个时候添加到此浏览器中的新功能导致此问题的,Khan也对此感到疑惑。

UC浏览器URL欺骗报告被忽略

Khan展示了潜在攻击者如何利用地址栏欺骗漏洞将潜在受害者引向钓鱼网站或恶意广告登陆页面。

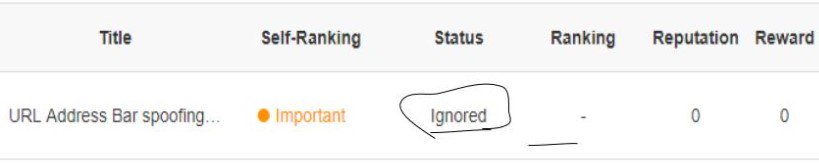

漏洞披露报告被忽略

该问题在UC浏览器12.11.2.1184和UC 浏览器迷你12.10.1.1192版本中被发现,在本出版物发布时,应用程序的开发人员UCWeb尚未发布补丁,即使该问题由Khan负责任地披露UCWeb安全团队于2019年4月30日。

此外,在UCWeb的系统中注册披露后,公司的安全团队为报告分配了“忽略”状态。在3月下旬,这两款Android浏览器还通过无保护和不安全的渠道从他们自己的服务器下载和安装额外的模块,将他们的用户暴露给中间人(MiTM)攻击,完全绕过Google Play商店服务器通过Doctor Web。数以百万计的Android用户面临高风险,黑客可以通过中间人攻击劫持Android设备。

不仅如此桌面UC浏览器应用程序也容易受到MiTM攻击,这可能允许攻击者在用户的计算机上下载恶意扩展。目前UCWeb还未对此此漏洞发出声明。

来源:https://www.bleepingcomputer.com/news/security/uc-browser-for-android-vulnerable-to-url-spoofing-attacks/