AWS瘫痪——论DNS灾备的必要性!!!

时间 : 2019-10-23 编辑 : DNS智能解析专家 来源 : DNS.COM

今天,亚马逊的DNS系统被长达数小时的网络攻击所困扰。亚马逊发布警告,分布式攻击严重阻碍网络连接,殃及众多网站和应用软件。

在云巨头遭受攻击后,不幸运的网民间歇性地无法访问依赖于AWS的网站和其他在线服务。

据亚马逊的代理商称,AWS DNS服务器受到了分布式拒绝服务(DDoS)攻击的阻碍,在这种攻击中,黑客试图用垃圾网络流量淹没系统,导致服务无法访问。

在这种情况下,亚马逊的DNS系统被大量数据包所阻塞,作为缓解措施的一部分,一些合法的域名查询被无意中丢弃了。这意味着众多网站和应用程序尝试联系后端Amazon托管的系统(例如S3存储桶)可能会以失败告终,从而导致用户看到的是错误消息或空白页面。

此次局部的故障大约在20个小时前,也就是美国东海岸时间09:00左右。这不仅影响S3,还会妨碍客户连接到依赖于外部DNS查询的亚马逊服务,例如Amazon关系数据库服务(RDS)、简单队列服务(SQS)、CloudFront、弹性计算云计算云(EC2)和弹性负载平衡(Elastic Load Balance,ELB)。这些是无数网站和应用程序用来处理访问者和处理客户信息的服务。

Jeff-Bezos运营的云计算状态页面上的一条注释如下:

间歇性DNS解析错误

我们正在调查关于Route 53和外部DNS提供商偶尔的发生DNS解析错误的报告。我们正在积极努力地解决问题。

同时,今天早些时候,亚马逊客户表示,他们从支持代理商处收到了以下说明,表明该美国公司正在遭受DDoS网络攻击:

我们正在调查间歇性的DNS解析错误的报告。AWS DNS服务器当前受到了DDoS攻击。

我们的DDoS缓解措施正在化解大量此类攻击流量,但是这些缓解措施也将一些合法的客户查询标记为攻击流量。

我们正在积极致力于其他缓解措施,并跟踪攻击源以将其关闭。受此事件影响的Amazon S3客户可以在访问请求以减轻影响时更新其访问S3的客户端的配置,以指定其存储桶所在的特定区域。

例如,客户将在US-WEST-2地区的存储桶中指定“mybucket.s3.us-west-2.amazonaws.com”,而不是“ mybucket.s3.amazonaws.com”。

如果您使用的是AWS开发工具包,则可以在Amazon S3客户端配置中指定区域,以确保您的请求使用此特定于区域的端点名称。

DNS解析问题还间歇性地影响其他需要公共DNS解析的AWS服务终端,例如ELB,RDS和EC2。

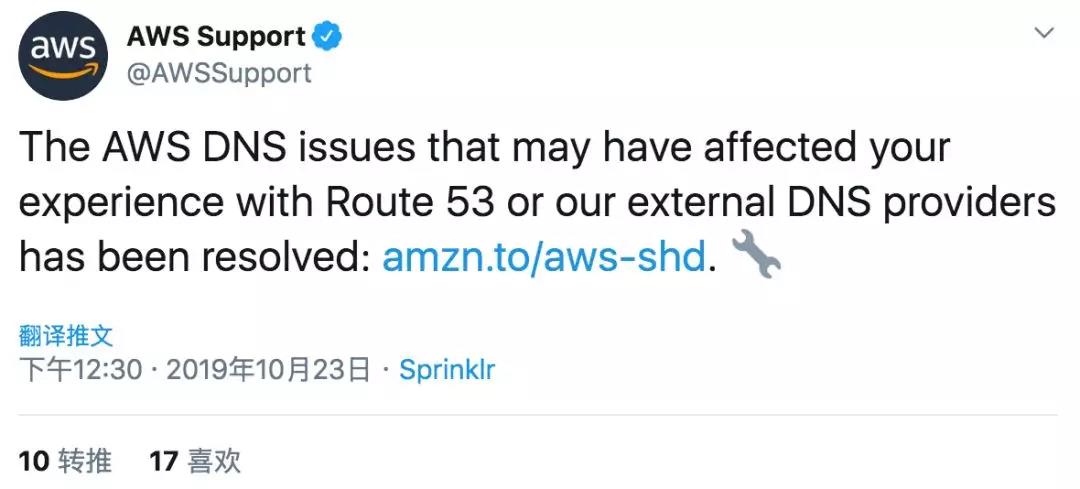

大约一个小时前,亚马逊云支持服务台发推文:“我们正在积极调查关于Route 53和外部DNS提供商出现的间歇性DNS解析错误的报告。”

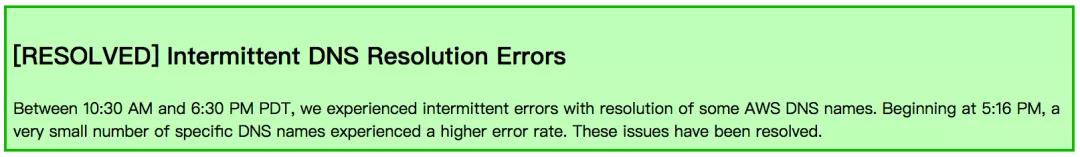

北京时间中午12:30, 亚马逊发布公告表示问题已解决。

公告表示:“在太平洋夏令时间10:30 AM到6:30 PM之间,我们遇到了间歇性错误,并解析了一些AWS DNS名称。从下午5:16开始,极少数的特定DNS名称的错误率更高。这些问题已经解决。”

为了避免上述情况的发生,小编建议网站所有者最好同时使用两家以上的DNS作为灾备,任何一家DNS发生故障都不会影响到业务的正常运营。例如Twitter、Facebook等大型网站均已启用两家以上的DNS作为备份,一旦主DNS发生宕机将立即切换至备用DNS,以保证网站业务的正常运营。

如图:Twitter同时使用两家DNS