2024年3个勒索软件新成员值得关注

时间 : 2024-02-02 编辑 : DNS智能解析专家 来源 : DNS.COM

勒索软件行业在2023年激增,从2021年的爆炸性增长到2022年的短暂下滑的过山车走势只是一个引子——2023年以与2021年相同的热情卷土重来,推动了现有的发展,并迎来了一波令人生畏的新来者。LockBit 3.0保持了第一名的位置,通过波音袭击,皇家邮政袭击,等等。

在Cyberint,研究团队不断研究最新的勒索软件组织并分析它们的潜在影响。这篇博客将着眼于该行业的3个新参与者,研究他们在2023年的影响并深入研究他们的TTP。

3AM勒索软件

一种新发现的名为3AM的勒索病毒株已经出现,但迄今为止其使用范围有限。到2023年,他们只成功影响了20多个组织(主要在美国)。然而,由于一个勒索软件分支机构试图在锁定位被阻止时将锁定位部署到凌晨3点的目标网络上,他们的名声越来越坏。

新的勒索软件家族频繁出现,大多数都很快消失或从未获得重大关注。然而,3AM被LockBit关联公司用作后备的事实表明,攻击者可能会对它感兴趣,并且将来可能会再次看到它。

有趣的是,3AM是用Rust编码的,似乎是一个全新的恶意软件家族。它遵循一个特定的顺序:在启动文件加密过程之前,它尝试暂停受损计算机上的多个服务。完成加密后,它会尝试擦除卷影(VSS)副本。其作者与已知网络犯罪组织之间的任何潜在联系仍不清楚。威胁参与者的可疑活动始于利用gpresult命令提取针对特定用户在计算机上实施的策略设置。随后,他们执行了Cobalt Strike的各种组件,并努力使用PsExec提升计算机上的权限。

随后,攻击者通过whoami、netstat、quser和net share等命令进行侦察。他们还试图使用quser和net view命令来确定其他服务器的横向移动。此外,他们建立了一个新的用户帐户来保持持久性,并使用Wput工具将受害者的文件传输到他们的FTP服务器。

初看起来,使用2004年的Yugeon Web Clicks脚本可能会令人困惑。这引发了人们的疑问,为什么一个新兴的勒索软件集团会选择这种过时的技术。然而,这一选择有几个潜在的原因,包括:

默默无闻:较旧的脚本和技术可能无法被现代安全工具普遍识别,从而降低了检测的可能性。简单性:旧脚本可能提供简单的功能,而没有现代脚本通常具有的复杂性,从而使部署和管理更加容易。过度自信:该集团可能对自己的能力高度自信,可能认为没有必要投资更先进的技术,尤其是对其网站而言。需要注意的是,这种选择会让团队面临一定的风险。采用具有已知漏洞的过时技术会使其运营容易受到外部攻击、对策或其他威胁行为者的潜在破坏。

3AM勒索软件集团选择使用过时的PHP脚本证明了网络犯罪分子的不可预测性。尽管他们使用先进的勒索病毒株来瞄准组织,但他们对后端技术的选择可能会受到战略考虑、便利性和过度自信的综合影响。它强调了组织保持警惕并采用整体安全方法的重要性,认识到威胁可能来自最新技术和过时技术。

Rhysida勒索软件

Rhysida勒索软件集团在2023年5月/6月推出了一个受害者支持聊天门户网站,可通过其TOR(。洋葱)网站。他们声称自己是一个“网络安全团队”,以受害者的最大利益为行动目标,瞄准他们的系统并突出漏洞。

今年6月,里斯达在公开披露其数据泄露网站上被盗的智利武器文件后引起了关注。此后,该组织因攻击医疗机构(包括Prospect Medical Holdings)而声名狼藉。,导致政府机构和网络安全公司密切跟踪它们。他们已经瞄准了几个备受瞩目的实体,包括大英图书馆(British Library)和索尼旗下的电子游戏开发商Insomniac Games。在大英图书馆,他们造成了一次重大的技术故障,并在网上出售了偷来的PII作品。他们在不同的行业表现出广泛的影响力。

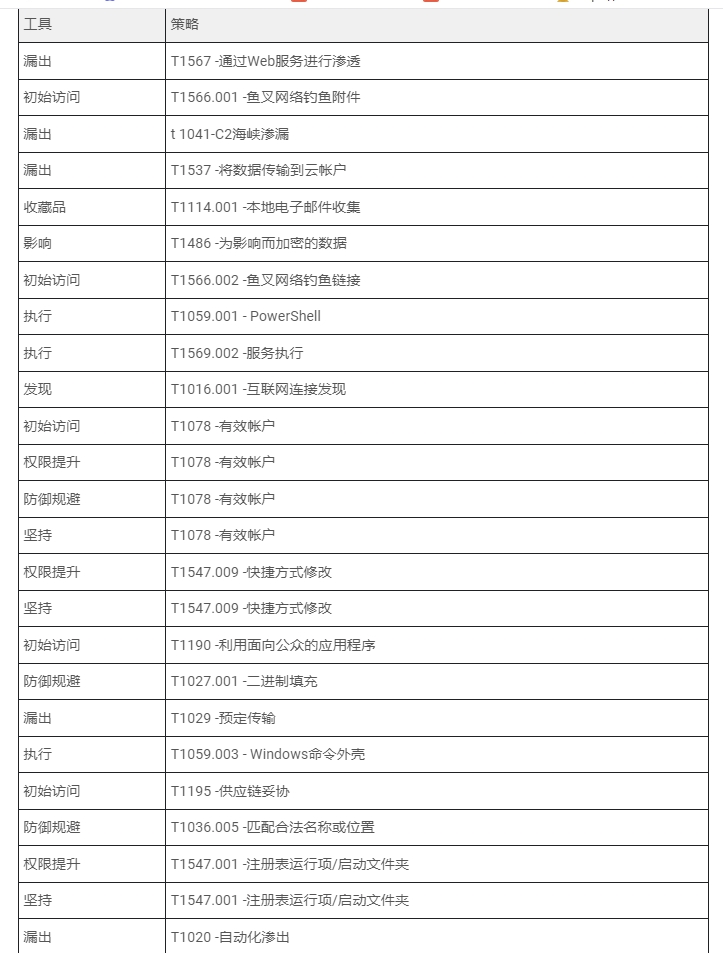

已知TTP

阿基拉集团

阿基拉集团,于2023年3月被发现,迄今已造成81名受害者。初步研究表明,该组织与臭名昭著的勒索软件集团Conti之间存在密切联系。Conti源代码的泄露导致多个威胁行为体利用Conti的代码构建或改编自己的代码,这使得确定哪些组织与Conti有联系以及哪些组织只是利用泄露的代码变得非常困难。

然而,Akira确实提供了某些暗示与Conti有关的线索,从他们方法的相似性到对相同文件类型和目录的忽视,以及类似功能的合并。此外,Akira利用ChaCha算法进行文件加密,其实现方式类似于Conti勒索软件。最后,Akira勒索软件背后的个人指示向与Conti集团有关联的地址支付全部赎金。

Akira提供勒索软件即服务,影响Windows和Linux系统。他们利用自己的官方DLS(数据泄露网站)发布受害者信息和活动更新。威胁行为者主要集中在美国,尽管他们也以英国、澳大利亚和其他国家为目标。

他们渗透并加密数据,迫使受害者支付双倍赎金,以重新获得访问权限并恢复他们的文件。在几乎所有入侵事件中,Akira都利用受损的凭据在受害者的环境中获得初步立足点。有趣的是,大多数目标组织都忽略了为其VPN实施多因素身份认证(MFA)。虽然这些受损凭据的确切来源仍不确定,但威胁行为者有可能从暗网获得访问权限或凭据。

已知TTP

勒索软件行业正在蓬勃发展,吸引着新的大胆组织寻求通过开发高质量的勒索软件服务和工具来扬名立万。2024年,Cyberint预计其中几个较新的团体将增强其能力,并与LockBit 3.0、Cl0p和AlphV等老牌团体一起成为该行业的主导者。