黑客利用0day漏洞篡改DNS设置 全球80万台DrayTek路由器受影响

时间 : 2018-05-22 编辑 : DNS智能解析专家 来源 : DNS.COM

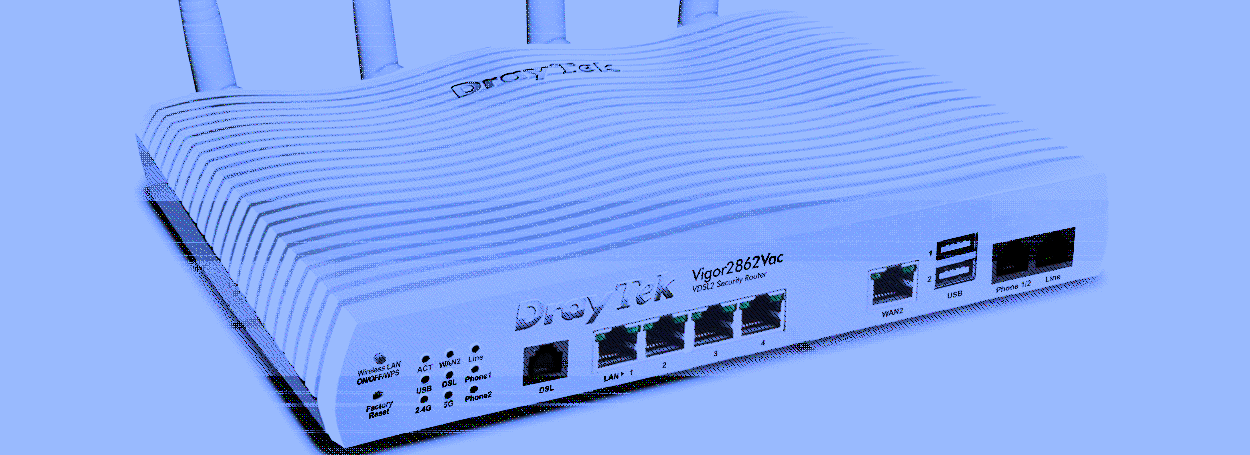

据外媒报道,台湾厂商居易科技(DrayTek)制造的路由器受到一个零日漏洞的影响,攻击者可能利用该漏洞篡改旗下某些路由器产品的DNS设置,进而将用户重定向到恶意网站。

居易科技在最近发布的安全公告中证实了这一说法,并提供了有关如何检查和更正DNS设置的说明。在该公司发布的第二份安全公告中,包含了将在未来几天内发布的最新固件版本列表,具体如下:

最初的评估以为 DrayTek 路由器所有人使用了默认密码,因而导致攻击者登录设备并更改 DNS 设置。但一些受影响的设备所有人表示他们更改了默认凭证,意思是攻击很可能是通过未知利用码实施的,从而推翻了上述评估。

一名用户在 Reddit 论坛上指出,“我们的两台 draytek 路由器的 DNS 设置遭更改,但系统日志显示并没有人登录设备。”这就证实称攻击者并未登录设备就实施攻击。

该用户指出,攻击者对路由器的DNS服务器地址进行了修改,指向了一个已知的流氓DNS服务器(IP地址:38.134.121.95)。这意味着攻击者很可能正在进行中间人攻击(Man-in-the-MiddleAttack,MITM),将用户重定向到某些模仿合法网站的虚假克隆以窃取凭证。

另外,DrayTek 正在推出固件补丁这件事也表明攻击很可能是通过一个 0day 漏洞攻击实施的,因为公司发布固件更新一般修复的都是代码中出现的漏洞问题。

目前尚不清楚攻击者通过位于运营商中国电信网络上的一个 IP 地址重定向 DNS 请求的目的是什么,尽管有些人认为攻击者试图发动中间人攻击,很可能是将用户重定向至某个或多个合法站点的山寨站点。

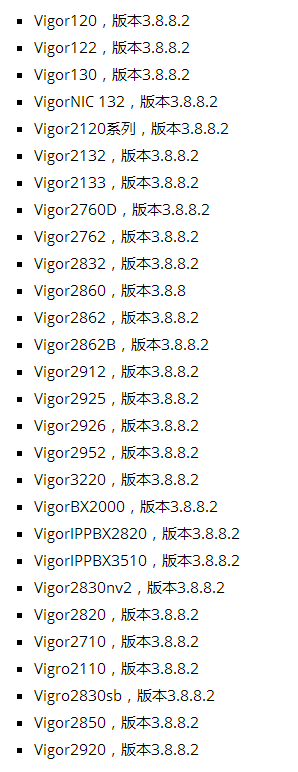

根据Shodan的扫描结果,有超过80万台DrayTek路由器在线暴露。虽然这并不意味着这些路由器都容易受到这个神秘的零日漏洞的影响,但至少其中一部分可能会遭受攻击。

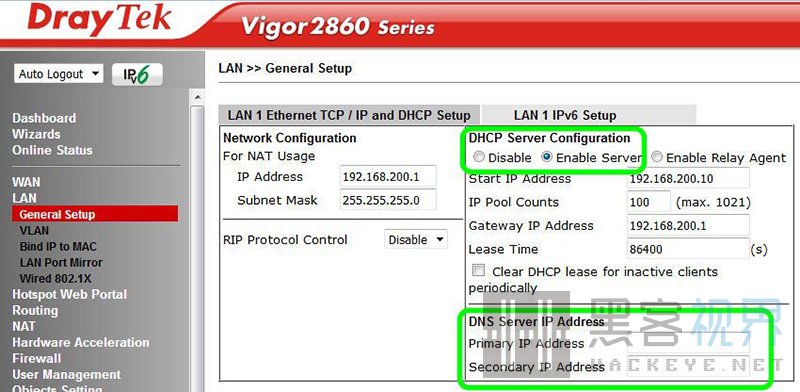

居易科技给出的建议是,用户应该检查路由器上的DNS设置,如果是支持多个LAN子网的路由器,还应该检查每个子网的设置。DNS服务器地址通常来讲应该是空白的,用户可以将其设置为对应互联网提供商(ISP)的DNS服务器地址或者某些安全的DNS服务器地址(如谷歌8.8.8.8)。

如果DNS服务器地址已经遭到篡改(被设置为38.134.121.95),那么应立即使用配置备份进行恢复或手动检查并更正所有设置。另外,在这之后应更改管理员密码并检查是否已添加其他管理员账户。

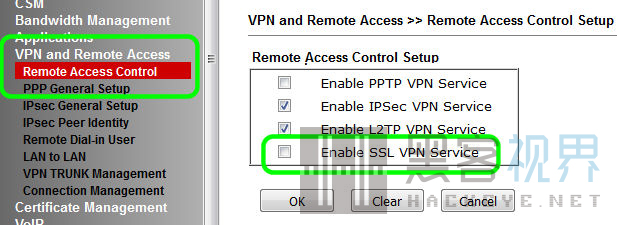

另一方面,如果路由器已启用远程访问,用户应该在不需要时禁用它,并尽可能使用访问控制列表。如果没有更新固件,禁用远程访问是必要的。由于ACL不适用于SSL VPN连接(端口443),因此用户应该暂时禁用SSL VPN,直到更新固件。

经证实,在居易科技发布公告时,流氓DNS服务器(IP地址:38.134.121.95)没有响应DNS查询,因此它可能尚未激活,也可能已经遭到执法机构的取缔。无论如何,按照居易科技给出的建议进行检查和更正,以及尽快安装最新固件版本绝对会是避免潜在安全威胁的最佳措施。