国产物联网设备要提高警惕了,Satori僵尸网络又回来了

时间 : 2018-06-19 编辑 : DNS智能解析专家 来源 : DNS.COM

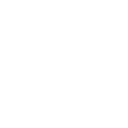

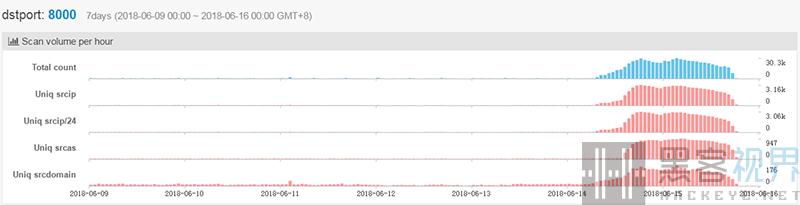

近日,在360网络安全研究院(360Netlab)发表的一篇文章中有提到,他们在6月14日注意到 Satori 的开发者开始扫描收集uc-httpd 1.0.0设备的IP地址列表,这可能是在为针对4月公开的XiongMai(雄迈)uc-httpd 1.0.0 漏洞(CVE-2018-10088)做准备。这些扫描活动导致了近期在 80 和 8000 端口上的扫描流量激增。

在很短的时间里,Satori 开发者又发布了一个更新版本。这个更新是一个蠕虫病毒,针对了 D-Link DSL-2750B设备,对应的漏洞利用在5月25日刚刚被公开。

有相关资料显示,Satori是Mirai僵尸网络的一个变种,360Netlab首次注意到这个僵尸网络是在2017年11月22日,而仅在一周之后,也就是2017年12月5日,Satori在12小时内感染了超过26万台家用路由器设备,成为臭名昭著的僵尸网络之一。

在那之后,多家运营商在Satori的重点攻击端口37215上采取了对抗措施。从事后来看,这些措施有效抑制了Satori的扩张速度。不过,从目前来看,这些披露和联合行动似乎都并没有能够阻止Satori开发者继续发布更新。

今年1月8日,360Netlab检测到Satori的后继变种Satori.Coin.Robber尝试在端口37215和52869上重新建立整个僵尸网络。值得注意的是,这个新变种开始渗透互联网上现存的Claymore Miner挖矿设备,通过攻击其3333 管理端口,替换钱包地址,并最终攫取受害挖矿设备的算力和对应的ETH代币。360Netlab表示,这也是他们第一次观察到到僵尸网络替换其他挖矿设备的钱包。

在今年5月10日,GPON 漏洞(CVE-2018-10561和CVE-2018-10562)公布以后不到 10 天的时间里,Satori 也加入抢夺易受攻击GPON设备的行列。并且,在短时间内就挤掉了其它竞争对手,成为其中投放能力最强的一个。

现在,Satori僵尸网络似乎又回来了,利用的漏洞仍然是CVE-2018-10561,通过扫描互联网,来寻找拥有 “uc-httpd 1.0.0” 设备指纹的IP地址。

Satori此次集成了四种 DDoS 攻击向量 udp_flood、syn_flood、tcp_ack_flood和gre_flood,目前至少已经发起了两次DDoS攻击,分别发生在6月13日晚上9点和6月14日晚上11点左右。

针对80 和 8000 端口的扫描流量分别在6月9日和6月14出现了增长,均是由Satori 样本arm.bot.le及其更新版本导致的:

之所以判定这些恶意软件样本与之前的Satori是同源的,来源于新样本使用了与5月份相同的下载地址,且新样本包含了一段在之前Satori的okiru系列样本中使用过的代码。