联网视频监控系统网络安全态势报告重磅发布

时间 : 2018-08-01 编辑 : DNS智能解析专家 来源 : DNS.COM

近年来,随着物联网技术和视频监控技术的发展,网络视频监控系统在社会逐渐推广开来。网络视频监控系统利用联网摄像头实时采集音视频信号,通过网络传输到后台监控中心,以实现对现场的实时监控,广泛应用于交通、安防、医疗、智能家居等众多领域。网络视频监控系统因具有设备数量多、24小时在线、接入带宽高和联网摄像头安全防护差等特点,使其成为不法分子的目标,通过利用弱口令及其它系统漏洞,来实施威胁国家、社会、企业和家庭安全的不法行为。

众多类似攻击以及信息泄露事件表明,网络视频监控系统的安全问题不容乐观,安全状况如不加以控制,其衍生产生的僵尸网络将快速扩张,对全球的网络安全带来严峻挑战。一起来看一下吧。

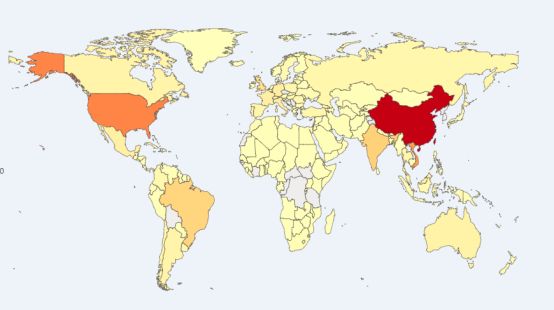

一、网络视频监控系统分布情况

据统计,截止目前已发现全球范围的网络视频监控系统设备数量为1,154万,这些设备在世界各国的分布情况如图1-1所示。从图中可以看出东亚、北美、南亚、澳洲、西欧等地区发现的数量较多,而非洲、西亚、中东、拉美等地区发现的数量较少。

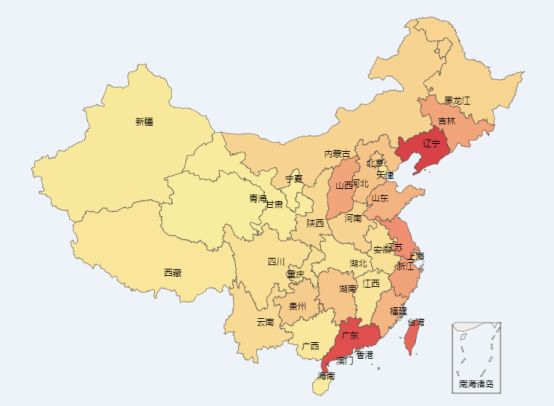

截止到报告发布时国内已累计发现网络视频监控系统设备数量为2,606,815。华东、华南、港澳台地区设备占有量较高,主要集中在江苏、浙江、湖南、广东、台湾、香港地区,其中台湾和广东地区的设备数目较多;东北地区辽宁省和吉林省的发现数量较多;西北大部分地区、西南的西藏地区设备占有量较少;华北地区中山西省所发现的设备数量较多。

二、重点单位网络视频监控系统情况

网络视频监控系统面临严峻的安全风险,易被控制或利用造成危害,尤其在重点国家机关单位中的网络视频监控系统安全性更值得关注。重点国家机关单位中的视频监控设备使用企业专线、组织机构和专用出口这三种应用场景的IP。经分析发现国内网络视频监控系统设备中有75,271个分布在政府机构、事业单位及公检法机关等重点国家机关单位。

网络视频监控系统在国内重点单位按一级分类,数量排名前三的单位类型为“政府机关”、“社会团体”和“公检法机构”,如图所示。其中“政府机关”类型排名首位共计34,463个,占比45.79%;“社会团体”类型排名第二,共计14,493个,占比19.25%;“公检法机构”类型排名第三,共计11,760个,占比15.62%。

(国内网络视频监控设备按单位类型一级分类的排名情况)

对重点国家机关单位已累计发现的75,271个网络视频监控系统设备,按地域进行分析。据图2-4所示,国内各省区市中,有22个省的网络视频监控系统设备数量都超过1,000,尤其在广东省,数量达到15,713,占总量的20.88%。华北地区中辽宁、吉林和山西3个省所发现的设备数量较多;华东和华南地区设备占有较高,主要集中在江苏、浙江、广东、福建,其中广东和福建地区的设备数目较多,均超过5,000台。港澳台地区中,香港数量最多,达到4,155台。

(重点国家机关单位网络视频监控设备国内省区市分布情况)

三、安全风险分析

研究发现,目前市场上的网络视频监控系统普遍存在安全隐患,如弱口令、明文信息传输、产品功能缺陷以及高危漏洞等。由于这类设备的管理特殊性,大部分缺乏安全防护,直接暴露于互联网中,而且针对这些设备或系统的网络恶意程序越来越多,传播手段也在不断更新,因此处于完全开放或半开放状态的视频监控设备,面临严峻的安全风险,易被控制或利用造成危害。

监控视频泄露:利用联网摄像头自身存在的漏洞,攻击者可查看实时监控视频或录像数据。

视频安防监控功能失效:视频安防监控系统起到发现非法活动、应急处置和事后取证等重要安保作用。一旦监控视频被非法关闭和删除,将导致非法活动不能被及时发现和追溯。攻击者甚至可以替换监控视频,达到掩饰非法活动的目的。

成为攻击跳板:攻击者远程获得视频安防监控设备的root权限之后,可渗透与该设备连接的其他内部信息系统。另外,由于视频监控设备数量巨大,可远程控制视频安防监控设备,组建大型僵尸网络对互联网上的其他系统发起DDoS攻击。

明文传输:研究发现某些品牌的部分产品,在认证过程和视频数据中存在明文传输、简单加密处理等问题,一旦设备流量被截获,劫持者经过简单的数据处理就可以提取设备的认证口令,甚至还原出视频图像数据。

产品功能缺陷:部分品牌的早期设备由于技术、成本控制等原因,在功能上存在不少缺陷,根据调研结果,问题主要集中在三个方面:人机识别、外部访问控制和在线更新机制。

常见漏洞:

联网摄像头设备已发布的漏洞安全隐患主要集中在以下几个方面:

1)弱口令:大量联网摄像头设备在出厂时,使用的默认登录密码为弱口令或者缺省密码,用户在使用时并未重置密码,这就导致攻击者能够很容易登录设备,观看监控视频数据,并且获取这类设备的控制权。

2)远程可执行命令:部分品牌的设备存在后门或设计缺陷,导致攻击者通过构造特定URL内容可远程执行命令,获得shell权限。

3)拒绝服务攻击:部分设备存在缓冲区溢出漏洞,攻击者通过构造精心设计的请求,可导致设备服务中断。

四、国家互联网应急中心监测结果

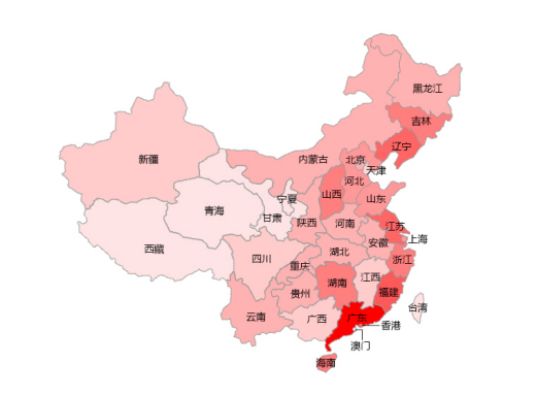

国家互联网应急中心于2017年4月至9月持续监测我国网络视频监控系统网络安全风险。如图展示了国内各省市网络视频监控系统设备受到的威胁(扫描)分布情况,可以看出,辽宁、广东和台湾地区遭受到的威胁较为严重,设备数目超过了10万台;东北部的吉林省、华北地区的山西以及东南沿海省市(江苏、福建、浙江等)也遭受不同程度的威胁,受威胁的设备均达到了数万台;而西北部地区由于本身设备占有较低,所受威胁的设备数目相对较少。

(我国网络视频监控系统网络安全威胁分布)

五、风险防范和安全应对

由于网络视频监控系统存在的一系列漏洞和缺陷,攻击者可以轻松获取大量网络视频监控设备的控制权,之后利用僵尸工具上传恶意代码、保留后门等技术手段组建自己的僵尸网络,进而引发大规模的网络攻击活动,或肆意窥探或暴露用户的隐私,甚至用于挑战政府权威。

网络视频监控行业的安全现状,很大程度上是受行业发展规律、科技水平等客观因素的影响,但作为生产、使用或监管主体,网络监控设备厂商、终端用户和政府应充分意识到当前面临的严峻形势,评估潜在的安全风险,制定有效的应对策略,并逐步实施。下面从用户、企业和行业三个角度,分别给出一些针对性的意见和措施。

终端用户:对于网络视频监控系统的使用者,不管是企业集团用户还是家庭个体用户,关键是确保自己的财产不受到损失、隐私不会泄漏,要实现这两个目标,可采取以下几方面措施:

1、采购设备时,从成本、功能、安全性等多个角度综合比较各类产品,尽量选用知名品牌厂商生产、性价比适合自身的设备;

2、对设备设置强密码,尤其对于联网设备,修改默认的管理端口。企业用户可以在网络出入口设置防火墙等网络安全设备,杜绝非法端口扫描和恶意流量入侵;

3、避免摄像头方位指向私人空间,最大限度保护用户隐私;

4、定期查看产品官网或国家权威机构发布的漏洞公告,及时升级固件修补漏洞;

5、家庭用户提高日常的安全意识,企业用户规范管理制度,提升设备管理员的安全技能水平。

企业生产者:大部分的网络视频监控系统设备生产厂商,普遍认为安全因素并不是主导消费者购买其产品的决定因素,所以并没有下力气在安全上加大研发,从而忽略了设备的安全问题对其品牌信誉和长远发展的影响。相关部门应呼吁各大生产商重视自身产品的安全问题,建议可以采取以下安全措施:

1、对已发布产品进行跟踪和维护,及时发布新固件和漏洞修补程序,贴牌厂商及时联系原厂商进行修复;

2、做好用户管理,对不支持自动更新的设备群体,确保设备漏洞和威胁信息及时推送给用户;

3、对设备密码设置复杂度要求,强制用户首次登录修改默认密码,增加人机验证(登录验证码、短信验证码等);

4、构建设备自动更新机制,提供用户自动升级/手动升级的选项开关;

5、出厂设备关闭不必要的端口,禁用远程调试、匿名用户,最大程度减少被入侵风险;

6、做好技术监管、代码审查,避免人为因素导致的设备漏洞;

7、完善生产、质量监督和管理流程,提高技术人员的安全技能。

行业监督和指导:对于网络视频监控系统的整体行业,有关部门需建立一套针对智能摄像头的信息安全标准,从摄像头全生命周期角度来规范设备的网络安全性;建设权威的、统一的信息收集和发布平台,针对外部威胁事件及时预警和响应,指导各厂商及时发现处理,同时通知用户自查。