另一个Facebook Bug可能暴露您的私人信息

时间 : 2018-11-13 编辑 : DNS智能解析专家 来源 : DNS.COM

Facebook上另一个安全漏洞被曝出可能允许攻击者获取有关用户及其朋友的某些个人信息,从而可能使全球最受欢迎的社交网络用户的隐私受到威胁。

近日,Imperva的网络安全研究人员发现,此漏洞的存在方式在Facebook搜索功能显示输入查询结果上。根据Imperva研究员Ron Masas的说法,显示搜索结果的页面包含与每个结果相关联的iFrame元素,其中这些iFrame的端点URL没有任何保护机制来防止跨站点请求伪造(CSRF)攻击。

值得注意的是,新报告的漏洞已经被修补,与之前公开的Facebook漏洞不同,该漏洞揭露了3000万用户的个人信息,不允许攻击者立即从群发账户中提取信息。

Facebook搜索漏洞如何运作?

要利用此漏洞,攻击者需要做的只是诱骗用户访问他们已经登录Facebook帐户的Web浏览器上的恶意站点。

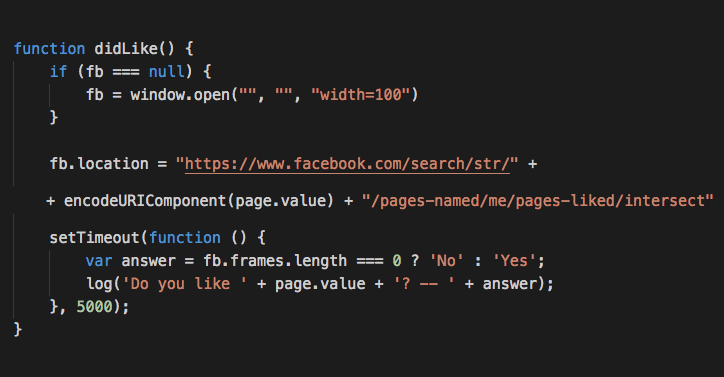

恶意网站包含一个javascript代码,一旦受害者点击该页面上的任何位置,该代码就会在后台执行。允许攻击者向Facebook打开弹出窗口或新选项卡搜索页面,强制用户执行我们想要的任何搜索查询。

JavaScript代码打开一个新的选项卡或窗口,其中包含运行某些预定义搜索查询的Facebook URL,并测量结果以提取目标信息。

在Facebook上搜索某些内容似乎不那么有利可图,特别是当漏洞利用代码返回结果时,只有是或否。

但如果使用得当,可以利用Facebook的搜索功能提取与您的Facebook帐户相关的敏感信息,例如检查:

如果您的朋友的名字中有特定名字或关键字

如果您喜欢特定页面或是特定组的成员

如果您有一个喜欢特定页面的朋友

如果您在某个地点或国家/地区拍摄照片

如果您曾在某些地方/国家/地区发布过照片

如果您曾在时间轴上发布包含特定文本/关键字的更新

等等......您可以提出任何自定义查询。

“这个过程可以重复,而不需要打开新的弹出窗口或标签,因为攻击者可以控制Facebook窗口的位置属性。”Masas补充道。“这对移动用户来说尤其危险,因为打开的标签很容易在后台丢失,允许攻击者提取多个查询的结果,同时用户正在观看视频或阅读攻击者网站上的文章。”

简而言之,该漏洞暴露了目标用户及其朋友的兴趣和活动,即使他们的隐私设置被设置为只能让他们或他们的朋友看到这些信息。

来源:https://thehackernews.com/2018/11/facebook-vulnerability-hack.html